Американские, британские, украинские и европейские правоохранительные органы объявили об уничтожении инфраструктуры крупнейшей группировки хакеров-вымогателей LockBit, имеющей российские корни.

Двое предполагаемых участников группировки задержаны в Украине, сообщила национальная полиция этой страны. Один участник задержан в Польше. Министерство юстиции США также рассекретило документы, согласно которым двум россиянам — Артуру Сунгатову и Ивану Кондратьеву — предъявлено обвинение в участии в деятельности LockBit.

В ходе операции с кодовым названием «Операция Кронос» полицейские заблокировали более 200 криптокошельков, через которые группировка управляла деньгами, изъяли 34 сервера и получили контроль над 14 тысячами почтовых адресов хакеров, сообщил Европол. Правоохранительные органы изъяли и опубликовали ключи, которые помогут жертвам вымогателей расшифровать свои данные.

«На сегодняшний день это крупнейшая операция против хакеров-вымогателей, координированная Европолом. Мы уничтожили преступную инфраструктуру LockBit на всех уровнях, нанесли серьезный урон их возможностям и авторитету», — заявил замдиректора Европола Жан-Филипп Лекуфф.

В общей сложности, участникам LockBit приписывают почти 2300 успешных атак, за которые они получили более 140 миллионов долларов выкупа. Несмотря на то, что в правилах для аффилиатов был прописан запрет на атаки медицинских учреждений, они регулярно атаковали компьютерные сети больниц в США и Канаде.

К примеру, в результате атаки группировки в сентябре 2023 года службы скорой помощи двух больниц в штате Нью-Йорк не работали более недели. Атака на детскую больницу в Торонто в январе 2023 года привела к невозможности продолжать лечение или устанавливать диагнозы пациентов на протяжении нескольких дней. В общей сложности, по данным аналитиков, только за 2023 год LockBit атаковал почти 70 больниц по всему миру.

Также в 2023 году группировка зашифровала данные британской почтовой службы (Royal Mail) и компании Boeing. В ноябре 2023 года атака на крупнейший в мире банк (китайский ICBC) нарушила торги облигациями США. В случае, когда жертвы отказывались платить выкуп, украденные у них данные (финансовые, данные сотрудников или информация о производстве) публиковались на сайте, посвященном жертвам хакеров.

По словам Дмитрия Смилянца, топ-менеджера компании Recorded Future, специализирующейся на исследовании сетевых угроз, LockBit — это самая большая и самая активная группировка вымогателей в истории. За информацию о ее администраторах власти США назначили награду в 10 миллионов долларов.

Что такое LockBit

Вирус-вымогатель (ransomware), который впоследствии получил название LockBit, впервые был замечен в 2019 году. Подобные вредоносные программы блокируют доступ к данным, системе или отдельному компьютеру, пока не будет перечислен выкуп (ransom, отсюда и название такого типа атак) организатору атаки.

В 2021 году он был перезапущен под названием LockBit 2.0, а в 2022 году стал наиболее распространенным вирусом-вымогателем в мире. Канадское Управление защиты связи отмечало, что LockBit может быть ответственен за 44% всех атак с применением подобного рода вредоносного ПО в мире.

Одна из причин этого — бизнес-модель хакеров, так называемая «программа вымогатель как услуга» (Ransomware-as-a-Service, RaaS). Человек, который хотел бы заняться распространением вирусов-вымогателей, покупал у администраторов LockBit панель доступа, инструкции и новейшие версии вирусов, а в случае успешной атаки выплачивал процент выкупа администраторам. В случае с LockBit администрация забирала себе до 20% выкупа, полученного у жертвы.

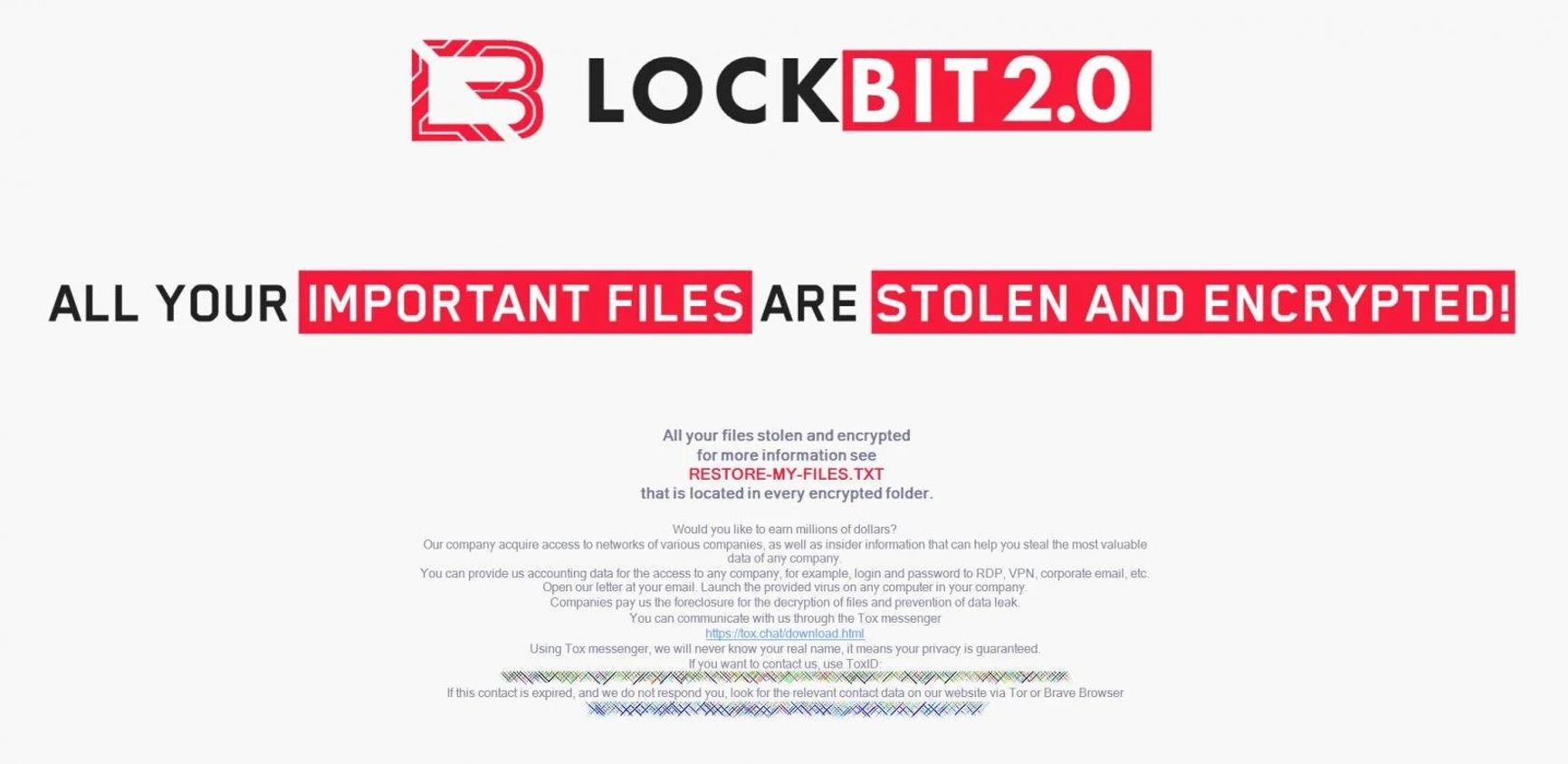

Так выглядит записка с инструкциями об оплате выкупа, которую получали жертвы LockBit

Основными жертвами LockBit, как и других подобных группировок, становились американские компании. Прежде всего это происходило потому, что многие фирмы зарегистрированы в США. К тому же их прибыль больше, чем у компаний в других странах.

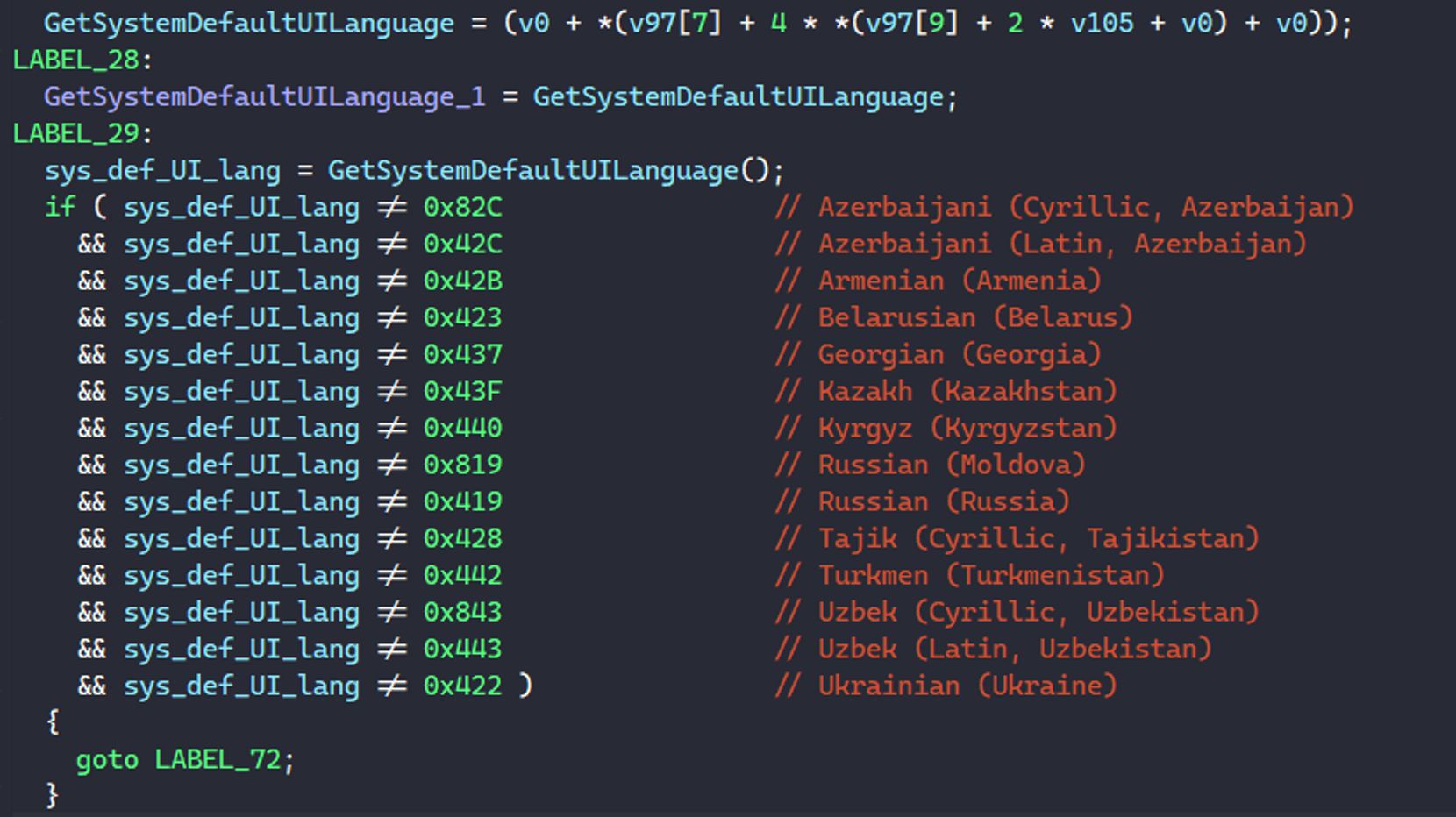

В то же время компании на территории бывшего СНГ как правило не страдали от атак вымогателей. Во-первых, запрет «работать по СНГ» был прописан в правилах для новых членов группы (так называемых аффилиатов). Во-вторых, в самом коде вируса была прописана проверка языка атакуемой системы. Если это был русский, украинский, грузинский, казахский, армянский, кыргызский, таджикский, туркменский, узбекский или азербайджанский язык — вне зависимости от алфавита — атака на серверы не производилась.

Фрагмент кода вредоносной программы LockBit 2.0, проверяющей язык системы, на которую может быть осуществлена атака

Источник: Chuong Dong

Предполагалось, что в случае, когда жертва платит выкуп, ее данные полностью удаляются с серверов LockBit, но в результате операции выяснилось, что это не так. Как сообщил на пресс-конференции по итогам «Операции Кронос» Грэм Биггар, директор Национального агентства Великобритании по борьбе с преступностью, на серверах группировки были обнаружены данные даже тех компаний, которые заплатили выкуп. «Это подтверждает, что даже если выкуп заплачен, это не гарантирует, что данные будут удалены, несмотря на все обещания преступников», — подчеркнул Биггар.

Правоохранительные органы разных стран ранее предупреждали компании, что выплата выкупов опасна, так как спонсирует и мотивирует преступные группировки и одновременно не гарантирует, что ключи шифрования будут выданы, либо что данные вообще удастся расшифровать. Одна из причин удачи злоумышленников — небрежно написанный код шифровальщика и прочих программ, которые используют хакеры.

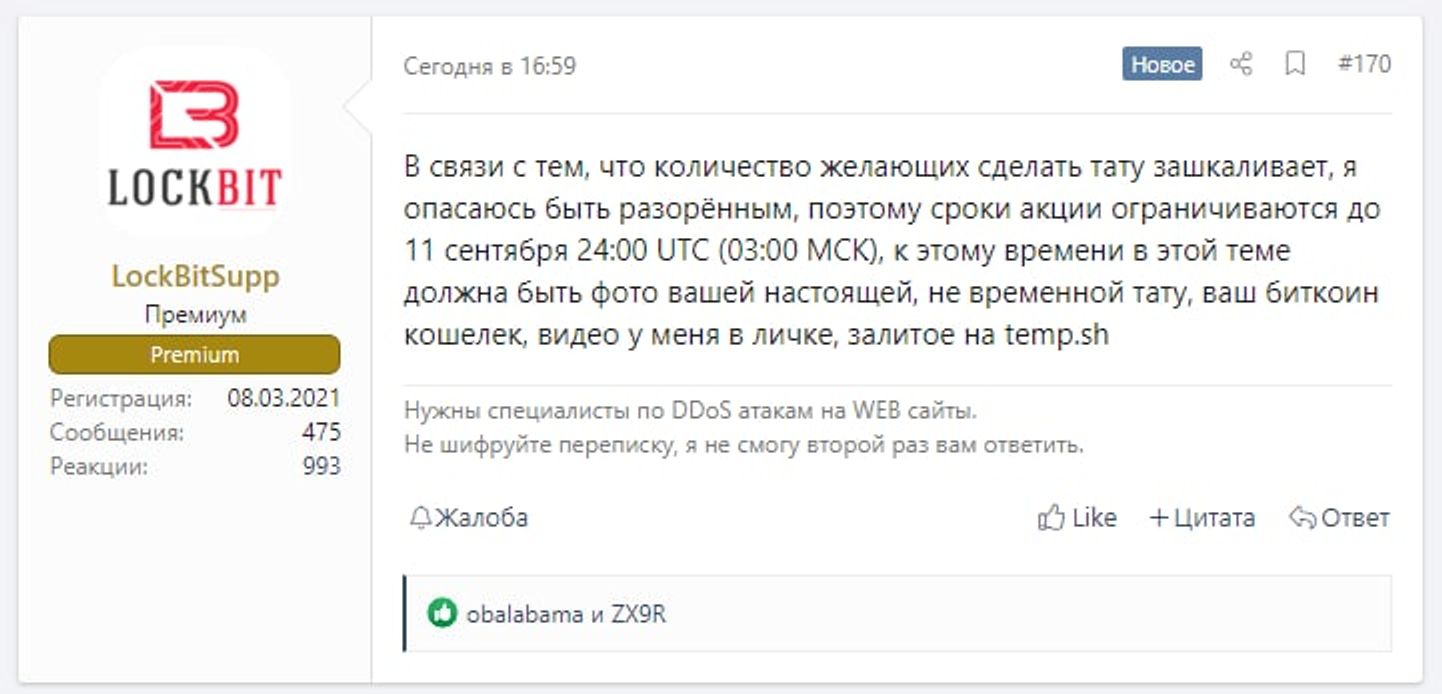

Аналитики японской компании-разработчика ПО для кибербезопасности Trend Micro подчеркивают, что LockBit стремился к необычным подходам, в том числе маркетинговым. Сюда относится и объявленный администратором выкуп за собственный «деанон», и программа «баг баунти» — публичное соревнование с призами за найденные погрешности в коде вымогателя. Как правило, такие призы за «баги» выдают крупные технологические компании, но не преступники. Самой известной рекламной акцией LockBit стал призыв сделать татуировки с логотипом группировки. За них полагалась награда в 1000 долларов. В ходе расследования аналитики выяснили, кто получил от группировки призы за тату.

Татуировка, сделанная одним из участников конкурса

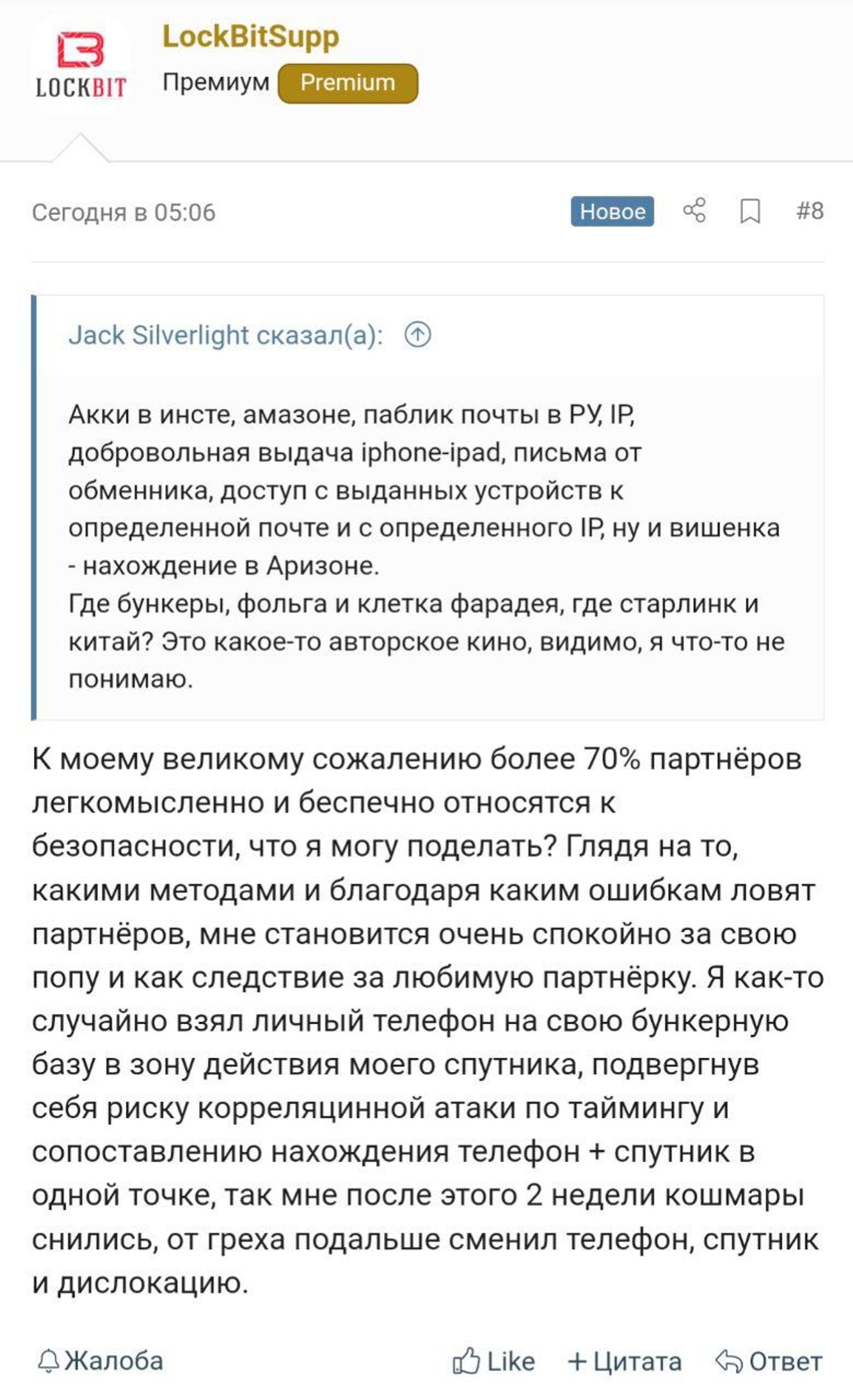

Скриншот с форума XSS

Российские корни

LockBit, как и другие группировки-вымогатели, прочно ассоциируется у исследователей и правоохранительных органов с российскими хакерами. Глава Lock Bit, который (или которая) скрывается под никнеймом LockBitSupp, общается на русском языке и чаще всего делает это на старейшем русскоязычном хакерском форуме XSS

Пример сообщения администратора LockBit на форуме XSS в 2022 году

Американские правоохранительные органы обещали раскрыть информацию об администраторе группировки 23 февраля 2024 года, однако так и не сделали этого. Вместо этого за информацию о нем они объявили награду в 10 миллионов долларов. Аналогичную награду Госдеп ранее объявил за информацию о россиянине Михаиле Матвееве, которого также считают причастным к атакам на критическую инфраструктуру в США и других странах и к распространению вирусов-вымогателей.

LockBitSupp ранее и сам предлагал хакерам деанонимизировать себя за вознаграждение в миллион долларов. По его словам, сделать это пытались даже российские или украинские полицейские, имеющие доступ к базе Интерпола. При этом до того, как сайт группировки взломали и захватили полицейские, на нем было указано, что она базируется в Нидерландах.

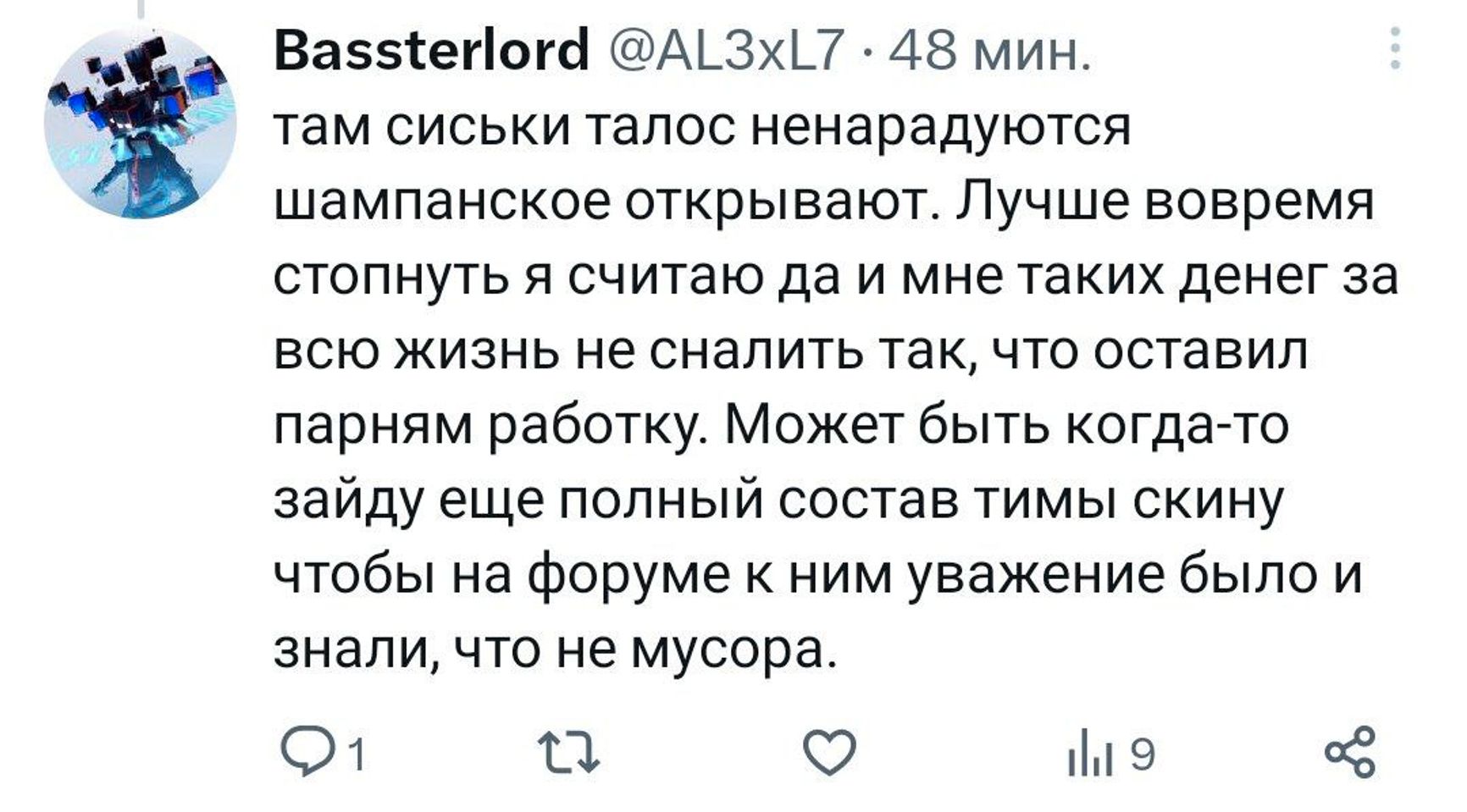

После сообщения о том, что инфраструктуру LockBit захватили американские правоохранители, Минюст США вынес обвинения в связях с группировкой двум россиянам. Один из них, Иван Кондратьев, ассоциируется с никнеймом Bassterlord. Именно Bassterlord написал два руководства по вирусам-вымогателям и обучал других хакеров пользоваться ими. По его словам, имея на руках оба написанных им руководства, заниматься вымогательством смог бы человек, который вообще ничего не знает о программировании, не говоря уже о хакинге. Ранее он также сотрудничал с группировками Revil, Ransomexx и Avaddon. Он уходил из LockBit, однако вернулся в марте 2023 года, но уже через месяц объявил, что уходит из хакинга, поскольку заработал достаточно. «Мне таких денег за всю жизнь не <обналичить>», — прокомментировал он свой уход 29 марта.

Однако судя по обвинительному акту, составленному судом в Нью-Джерси, Кондратьев продолжал атаковать компании как минимум вплоть до июля 2023 года.

Практически всё время, которое он занимался хакингом, Кондратьев жил на территории оккупированной Луганской области. Впрочем, как минимум с 2021 года он также периодически жил в Новомосковске — именно этот город в Тульской области указан в санкционном списке США. Из утечек данных известно, в частности, что он заказывал доставку еды в Новомосковске.

По его словам, к вымогательству его подтолкнула необходимость оплачивать лечение матери, и так он связался с Revil и LockBit. Власти США обвинили его в атаках на государственные и частные учреждения в штатах Орегон, Пуэрто-Рико и Нью-Йорк, а также считают причастным к атакам на компании в Сингапуре, Тайване и Ливане.

Другой россиянин, против которого США также выдвинули обвинения и ввели санкции, — казанец Артур Сунгатов. В Татарстане человек с таким именем, датой рождения и адресом электронной почты как минимум с 2016 года занимается розничной торговлей — он был директором супермаркета, а в 2023 году купил долю в тепличном хозяйстве «Зеленая республика», которое торгует салатами и овощами. Также в 2023 году со своим партнером по торговле зеленью Тимуром Нуруллиным Сунгатов купил казанскую фирму, которая занимается ремонтом компьютеров и техники для майнинга.

Судя по группам в Telegram, на которые он подписан со своего основного аккаунта, Сунгатов в последние пять лет действительно в первую очередь интересуется майнингом, оборудованием для него и криптовалютами, а в последний год также — получением виз или гражданства в других странах. Однако, по информации американского следствия, Сунгатов в январе 2021 года решил стать аффилиатом LockBit и начал атаковать компании в США, продолжая делать это как минимум до августа 2022 года.

Также в обвинении подчеркивается, что Сунгатов и Кондратьев «участвовали в сговоре» с другими представителями LockBit, «включая россиян Михаила Матвеева и Михаила Васильева». Матвеев — широко известный хакер, использующий никнеймы Wazawaka и Boriscelcin. В мае 2023 года ФБР объявило его в розыск по обвинению в причастности к группировкам LockBit, Babuk и Hive. В США считают, что Матвеев, который живет в России, причастен к блокировке нефтепровода Colonial Pipeline в 2021 году.

Михаил Васильев — гражданин России и Канады, он задержан в Онтарио в ноябре 2022 года также по обвинению в сотрудничестве с LockBit. На его компьютере нашли скриншоты переписки с администратором LockBitSupp и инструкции по запуску «панели вымогателя» — то есть, он был одним из аффилиатов. Однако американские власти считали, что Васильев играл одну из ключевых ролей в иерархии LockBit. В феврале 2023 года Васильева освободили под залог и не стали экстрадировать в США, где ему грозили обвинения во всех взломах, которые связывают с LockBit. Однако в декабре Васильев снова попал в канадскую тюрьму, и снова по обвинениям в вымогательстве и взломах.

В июне 2023 года в США был задержан еще один россиян, которого подозревали в связях с LockBit. 20-летнего чеченца Руслана Астамирова обвинили в пяти атаках с помощью вирусов-вымогателей: в США, а также «Азии, Европе и Африке». Астамиров тоже был аффилиатом LockBit. На форуме XSS после его ареста администратор группировки отметил, что многие партнеры крайне плохо заботятся о своей безопасности.

Компания Chainalysis, специализирующаяся на анализе операций в блокчейне, участвовала в расследовании в отношении LockBit. По ее данным, с главного криптокошелька LockBit осуществлялись переводы на кошелек прокремлевского военного обозревателя Бориса Рожина (Colonelcassad), однако когда и какие суммы получал от администрации LockBit Z-блогер, компания не указала.

Задержания и разоблачения

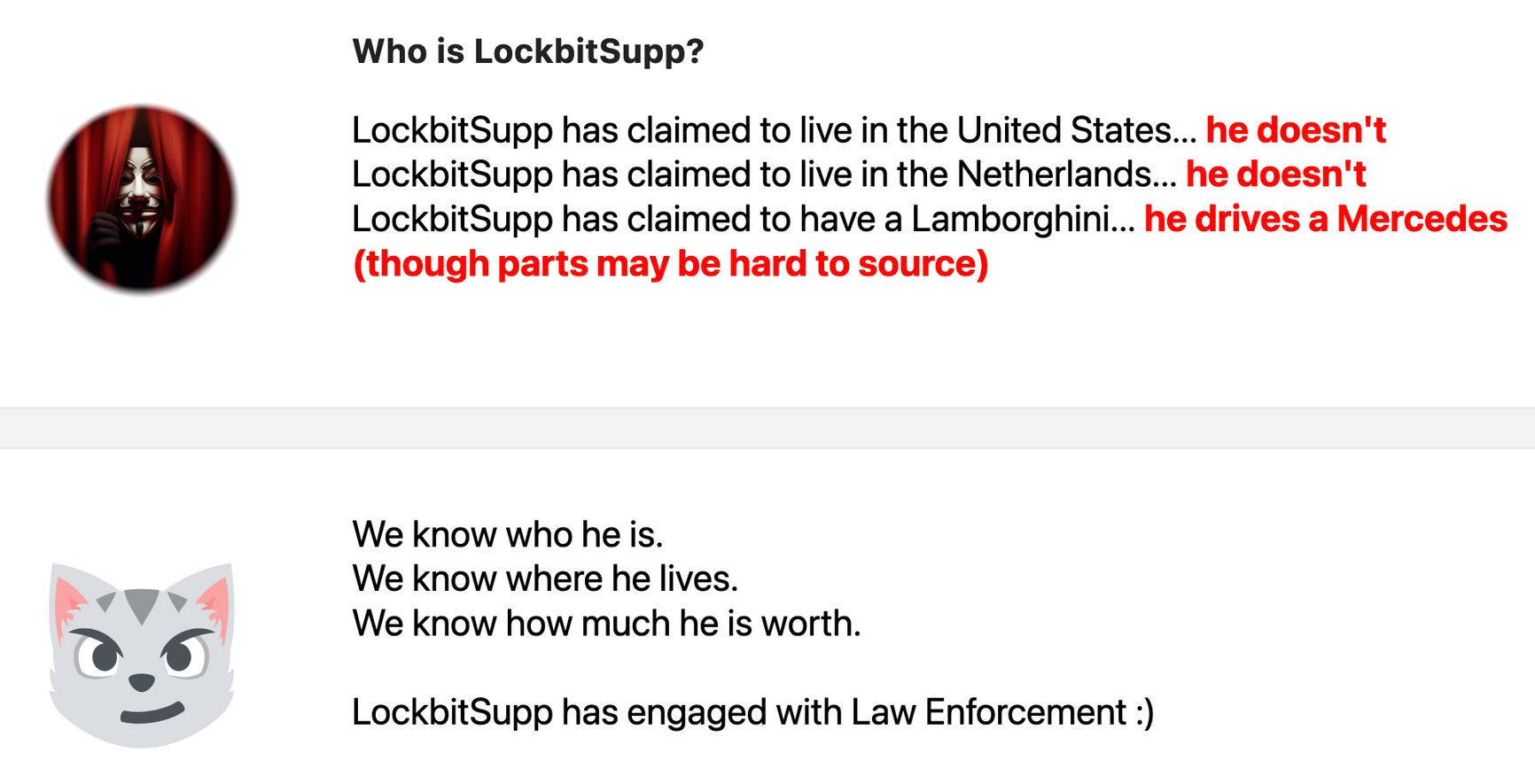

23 февраля полиция США сообщила, что администратор LockBit «сотрудничает с правоохранительными органами». Никакой дополнительной информации полиция не предоставила, однако намекнула на то, что он находится в России.

Скриншот с захваченного ФБР сайта. «LockBitSupp говорил, что ездит на «Ламборгини»... он ездит на «Мерседесе» (но запчасти достать может быть нелегко)».

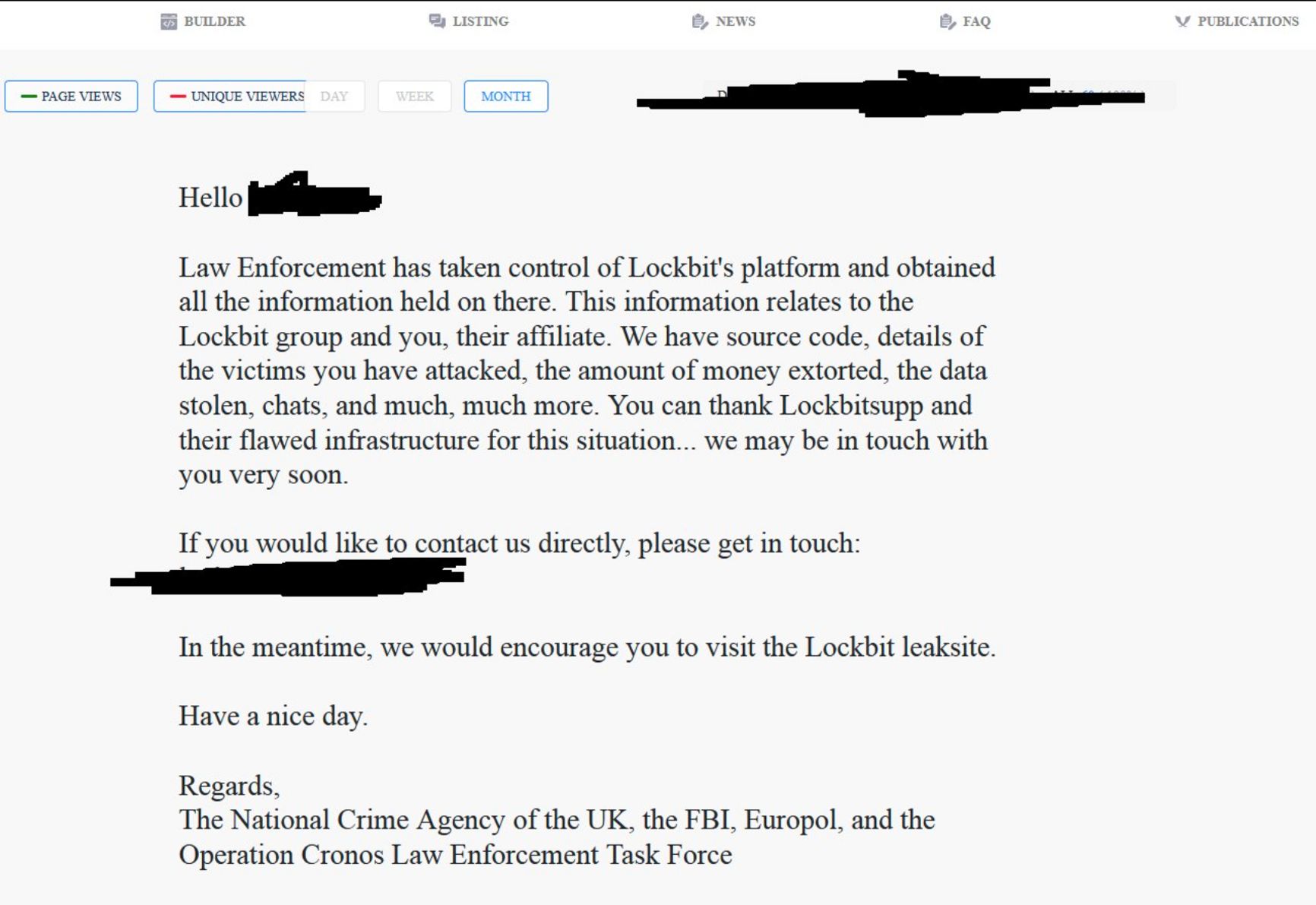

Задержанный в рамках операции гражданин Польши участвовал в отмывании денег для членов LockBit, говорится в заявлении на захваченном полицией сайте в даркнете. Полиция опубликовала также никнеймы всех партнеров группировки и даты их регистрации, а в панели управления вирусом разослала сообщение о том, что серверы захвачены, за что «можно поблагодарить дырявую инфраструктуру LockBitSupp. В общей сложности правоохранительным органам стало известно о 187 аффилиатах.

Панель аффилиата LockBit с информацией о перехвате контроля правоохранительными органами. «Возможно, мы скоро свяжемся с вами», — говорится в сообщении

Скриншот: vx-underground

Правоохранительные органы признают, что арестованы «не все, кто связан с LockBit». «Мы арестовали не всех, кто связан с LockBit. Это долгосрочный процесс. Сейчас мы собрали огромное количество информации и будем подбираться к этим людям, особенно если они будут находиться в доступных нам юрисдикциях. Но теперь все они знают, что мы следим за ними, ищем их, и будут постоянно оглядываться через плечо», — заявил в ходе пресс-конференции Жан-Филипп Лекуфф.

Администратор группировки заявил, что пострадали не все серверы. «Резервные сервера без PHP не тронуты», — цитирует его коллекционер вредоносного ПО vx-underground. По его информации, в настоящее время руководство LockBit занимается восстановлением своей инфраструктуры.

По словам аналитика Recorded Future Александера Лесли, изъятие информации об инфраструктуре LockBit и аффилиатах группировки приведет к множеству новых обвинений и уголовных дел. «Некоторые аффилиаты уже негодуют в своих аккаунтах в социальных сетях, что агенты ФБР пытаются связаться с ними через специальный чат, и утверждают, что знают их IP-адреса, настоящие имена. Они недовольны тем, что их обманул LockBit, а их персональные данные теперь доступны правоохранительным органам», — рассказал Лесли на брифинге, посвященном операции. По его мнению, в отношении всех предполагаемых участников группировки будут проводиться расследования.

Перспективы группировки

LockBit не первая группировка вымогателей, раскрытая правоохранительными органами. В январе 2022 года после запроса из США в России были арестованы как минимум восемь подозреваемых по делу группировки вымогателей Rеvil. В результате группировка перестала существовать в прежнем виде, однако российским следователям удалось практически развалить дело, инициированное запросом ФБР.

Как сообщал «Коммерсантъ», в итоговом обвинении нет ни потерпевших, ни суммы ущерба. В 2022 году прекратила деятельность российская группировка Conti. После того как она заявила о своей поддержке российского вторжения в Украину в феврале 2022 года, недовольные участники группировки «слили» переписку администраторов, и через несколько месяцев она перестала существовать. После таких «облав» группировки, действующие по бизнес-модели RaaS, теряют доверие аффилиатов и едва ли могут вернуться к прежней активности. Они либо проводят ребрендинг, либо распадаются на множество небольших группировок, отмечает Лесли.

Подобный «ребрендинг» прошла российская хакерская группировка Evil Corp после того, как ее предполагаемых лидеров, Максима Якубца и Игоря Турашева, ФБР обвинило в отмывании денег и киберпреступлениях. Якубец, согласно расследованию «Медузы», связан с ФСБ, и ему и другим участникам группировки не были предъявлены какие-либо обвинения в России. После санкций со стороны США Evil Corp продолжила свою деятельность под новыми именами.

По мнению аналитиков Mandiant и Chainalysis, причина, по которой группировка постоянно меняет имена, при этом почти не меняя технологию, — американские санкции, наложенные на нее, связанных с ней людей и криптокошельки. Компании, которым предстоит заплатить выкуп, не знают, что имеют дело с подсанкционной группировкой, поэтому с большей вероятностью переводили деньги Evil Corp под новым именем. Такой же тактики придерживалась и DarkSide — еще одна группировка, связанная с Михаилом Матвеевым.

Исходный код самого вируса, который использовался для шифрования данных, дважды «утекал», что позволило другим группировкам осуществлять подобные атаки и даже выдавать себя за LockBit, отмечает Trend Micro. Впрочем, если работающие с этим кодом хакеры не изменят его, использовать код больше не удастся — ключи для расшифровки данных жертв вируса уже известны и опубликованы на специальном сайте.